Сначала разберём, что такое DDoS - распределённая атака отказа в обслуживании, когда множество устройств одновременно посылают запросы к цели, перегружая её ресурсы. Такая атака заставляет серверы отвечать на огромный поток запросов, пока они не перестанут обслуживать легитимных пользователей. Когда речь идёт о криптовалютных сетях, последствия могут выйти за рамки простого падения сайта - они могут нарушить работу всей децентрализованной системы.

Что такое DDoS и как она работает

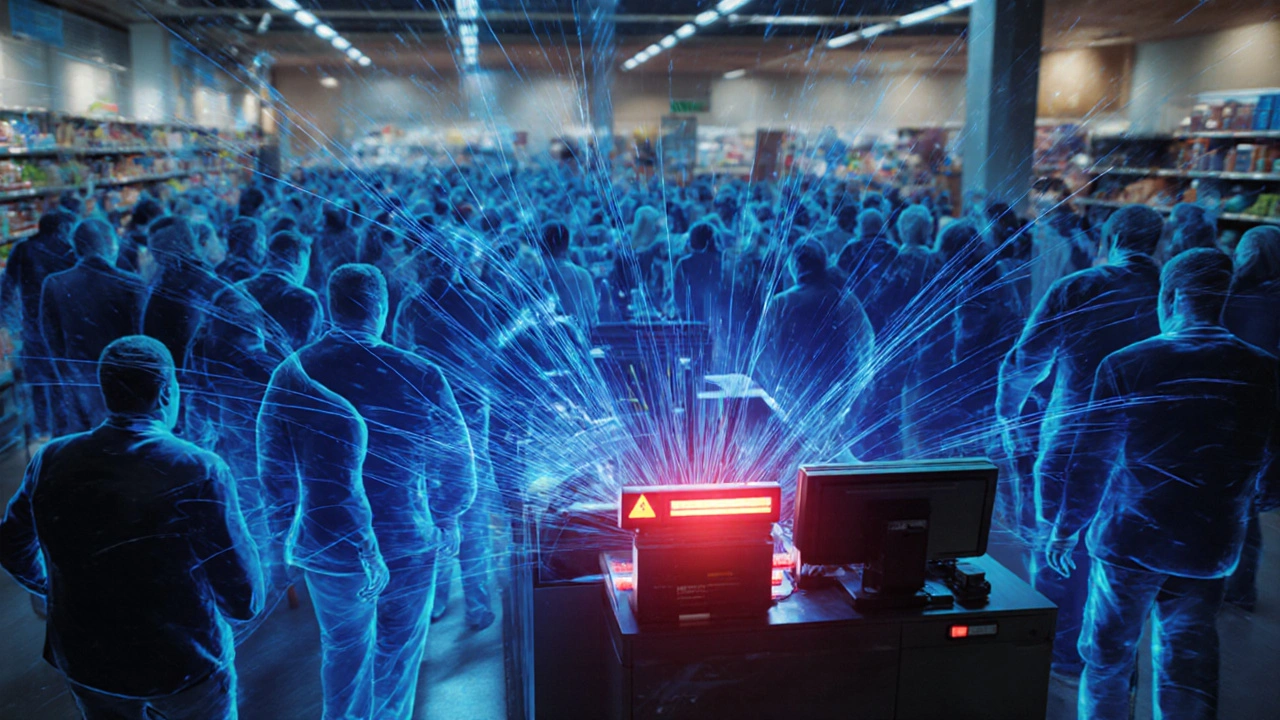

DDoS‑атака начинается с заражения множества устройств (ботнетов). Каждый бот посылает небольшие, но частые запросы к целевому IP‑адресу. Поскольку трафик исходит от разных источников, обычные фильтры не могут легко отличить его от обычного пользовательского. Приведём простую аналогию: представьте, что к единственной кассе в супермаркете одновременно подходят тысячи покупателей - кассир просто не справится, и очередь перестанет обслуживаться.

Архитектура криптовалютных сетей и их уязвимости

Криптовалютные сети строятся на базе блокчейна - распределённого публичного реестра, где каждая запись защищена криптографией. Основные участники - узлы сети - компьютеры, которые хранят копию реестра и обмениваются данными с другими узлами. Минеры (майнеры - участники, которые проверяют транзакции и добавляют новые блоки, получая вознаграждение) часто объединяются в пулы - группы майнеров, совместно работающих над нахождением блока для снижения вариабельности доходов.

Узлы обязаны быть доступны 24/7, потому что любой простой приводит к потере консенсуса и задержкам в подтверждении транзакций. Поэтому они становятся привлекательной целью для DDoS‑атак.

Как DDoS атакует узлы и пулы

Атака может происходить на нескольких уровнях:

- Непосредственный трафик к публичному IP‑адресу узла, вызывающий переполнение сетевого канала.

- Перегрузка API‑интерфейсов, которые используют майнеры или пользователи для получения информации о состоянии сети.

- Сброс соединений в P2P‑протоколе, из‑за чего узлы тратят ресурсы на повторные попытки соединения.

В результате повышается латентность, снижается скорость подтверждения транзакций, а в экстремальных случаях сеть может полностью перестать принимать новые блоки. Пулы, зависимые от нескольких узлов, могут потерять значительную часть вычислительной мощности, что приводит к уменьшению их доли в добыче.

Реальные примеры DDoS‑атак на криптовалютные сети (2023‑2025)

В августе 2023 года один из крупнейших майнинговых пулов Bitcoin‑Gold стал жертвой мультивекторной DDoS‑атаки, в которой использовались как UDP‑флюз, так и HTTP‑флуд. Пул потерял 30% хешрейта на сутки, а пользователи жаловались на задержки в подтверждении транзакций.

В марте 2024 года сеть Ethereum Classic столкнулась с атакой типа SYN‑флуд, направленной на несколько основных узлов-валидаторов в Европе. Несмотря на то что сеть продолжала работать, время подтверждения блока выросло с 15 секунд до более 2 минут, что привело к росту комиссии за транзакцию.

Самый масштабный инцидент произошёл в сентябре 2025 года, когда ботнет, состоящий из более чем 500000 IoT‑устройств, атаковал несколько крупных узлов сети Polygon. Атака привела к временной приостановке работы кросс‑чейн мостов, что, по оценкам экспертов, стоило проекту более 5 миллионов долларов в виде упущенной выгоды.

Методы защиты от DDoS в криптовалютных сетях

Существует несколько проверенных подходов, которые позволяют уменьшить риск и последствия атак:

- Anycast - технология распределения трафика по нескольким географически разнесённым серверам с одинаковым IP‑адресом. При атаке запросы автоматически распределяются, и ни один отдельный сервер не перегружается.

- CDN - сеть серверов, кэширующих контент и распределяющих нагрузку. Для публичных API узлов CDN может служить первым уровнем фильтрации.

- Облачные анти‑DDoS‑сервисы (например, Cloudflare Spectrum, AWS Shield). Они анализируют характер трафика и блокируют подозрительные запросы ещё до того, как он достигнет узла.

- Настройка уровня TCP/IP‑стека: ограничение количества SYN‑запросов, активирование SYN‑cookies, фильтрация неполных соединений.

- Размещение резервных узлов в разных дата‑центрах и провайдерах. При падении одного узла остальные продолжают обслуживать сеть.

Комбинация нескольких методов обычно даёт лучший результат, потому что DDoS‑атака бывает многовекторной.

Сравнительная таблица: типы DDoS‑атак и способы их нейтрализации

| Тип атаки | Характеристика | Эффективные контрмеры |

|---|---|---|

| UDP‑флуд | Массовая отправка небольших UDP‑пакетов, заполняет канал. | Anycast, лимитирование скорости, облачные анти‑DDoS. |

| HTTP‑флуд | Крупные запросы к веб‑интерфейсам узлов. | CDN, WAF, капча, rate‑limit. |

| SYN‑флуд | Запросы на установление соединения без завершения. | SYN‑cookies, настройка backlog, анти‑DDoS. |

| DNS‑амплификация | Отправка небольших запросов к открытым DNS‑серверам, которые отвечают крупными ответами. | Блокировка открытых резольверов, Anycast. |

| Трафик уровня приложений | Сложные запросы, имитирующие легитимный трафик. | Поведенческий анализ, WAF, машинное обучение. |

Чек‑лист для владельцев узлов криптовалютных сетей

- Разместите основной узел в дата‑центре с поддержкой Anycast.

- Подключите CDN/Cloudflare Spectrum к API‑интерфейсу.

- Включите SYN‑cookies и ограничьте количество одновременных соединений.

- Настройте мониторинг трафика: отклонения в пинг‑время или количество запросов.

- Подключите резервный узел в другом регионе и провайдере.

- Периодически тестируйте устойчивость с помощью сервисов симуляции DDoS (например, GSA).

- Обновляйте программное обеспечение узла и ОС, закрывая известные уязвимости.

- Заключите договор с облачным анти‑DDoS‑провайдером, уточнив уровни SLA.

Следуя этим шагам, вы существенно снизите вероятность того, что ваш узел станет слабым звеном в цепочке безопасности сети.

Часто задаваемые вопросы

Что происходит с блокчейном, если узел полностью закрыт из‑за DDoS?

Блокчейн продолжает работать за счёт остальных узлов. Однако если исчезает значительная часть хешрейта, подтверждение новых блоков может замедлиться, а комиссии возрастут.

Можно ли полностью избавиться от DDoS‑угроз в криптовалютных сетях?

Полностью избавиться нельзя, но можно снизить их влияние, комбинируя Anycast, облачные фильтры и резервные узлы.

Какой тип DDoS‑атаки наиболее опасен для майнинговых пулов?

Часто это HTTP‑флуд, направленный на API‑интерфейсы пулов, потому что он может полностью перегрузить обработку запросов от майнеров.

Нужна ли отдельная защита для нод, работающих в тестовых сетях (testnet)?

Да, потому что тестовые сети также могут стать целями для атак, особенно если в них экспериментируют новые протоколы.

Какие бесплатные инструменты помогут отследить DDoS‑атаки?

Wireshark для анализа пакетов, ntopng для мониторинга трафика и публичные сервисы типа “Project Honeypot” для обнаружения подозрительных IP‑адресов.